10万终端设备被入侵,损失惨重!——湖北省首例入侵物联网系统案技术解析

湖北省公安机关成功破获了一起特大入侵物联网系统案件,该案涉及超过10万台物联网终端设备被非法控制,造成直接经济损失达数百万元,社会影响恶劣。此案不仅是湖北省侦破的首例此类案件,也为全国物联网安全防护敲响了警钟。本文将深入解析该案的技术手法、入侵路径与潜在危害。

一、 案件概述与攻击规模

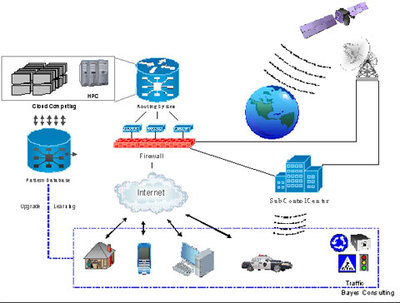

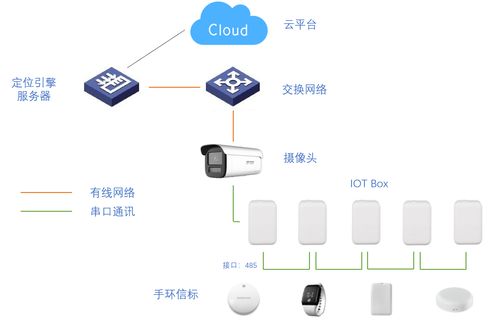

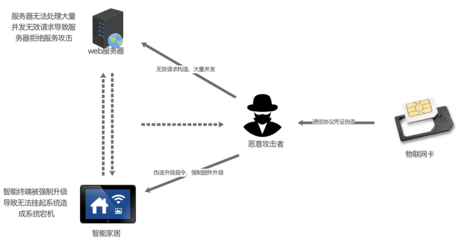

据通报,犯罪团伙通过扫描互联网上大量暴露的物联网设备(主要为智能摄像头、路由器、网络存储设备等),利用其固件或管理后台存在的已知高危漏洞进行渗透。在成功获取设备控制权后,犯罪团伙并非直接进行破坏,而是将受控设备组建成一个庞大的“僵尸网络”。这个网络主要用于两类非法活动:一是发起大规模分布式拒绝服务攻击,攻击特定商业或公共服务网站以牟利;二是利用这些设备的网络资源进行虚拟货币“挖矿”,耗费大量电力与带宽资源。受害企业不仅面临服务中断、数据泄露的风险,还需承担巨额的异常电费和网络成本。

二、 核心技术入侵路径解析

- 漏洞扫描与初始入侵:攻击者利用自动化工具,对公网IP段进行大规模扫描,主要针对物联网设备常见的默认或弱口令(如admin/admin)、未修复的远程代码执行漏洞(例如某些摄像头固件的CVE漏洞)以及配置不当开启的远程管理端口(如Telnet、SSH)。由于许多物联网设备出厂后用户未修改默认密码或忽视固件更新,使得攻击极易得手。

- 权限维持与僵尸网络构建:在控制单台设备后,攻击者会上传并植入专用的恶意软件(木马)。该木马具备多种功能:隐藏自身进程、关闭安全防护、从远程服务器获取攻击指令、并能够横向感染同一局域网内的其他脆弱设备。通过这种“一传十、十传百”的方式,一个庞大的、受统一指令控制的僵尸网络迅速成型。

- 命令控制与牟利活动:攻击者通过加密的通信信道,向僵尸网络中的“肉鸡”设备下发指令。在DDoS攻击模式下,所有受控设备会同时向目标服务器发送海量垃圾数据包,使其瘫痪。在“挖矿”模式下,木马程序会在后台静默运行挖矿程序,消耗设备算力与电力,所得收益汇入攻击者的数字货币钱包。

三、 案件暴露的物联网安全深层次问题

- 设备自身安全性薄弱:大量物联网设备厂商重功能、轻安全,设备固件存在大量未修补的漏洞,使用硬编码或默认弱口令,且缺乏有效的安全更新机制。

- 用户安全意识不足:终端用户往往缺乏基本的安全配置知识,不修改默认密码、不及时更新固件、将设备直接暴露在公网而不做任何防护,为攻击者敞开了大门。

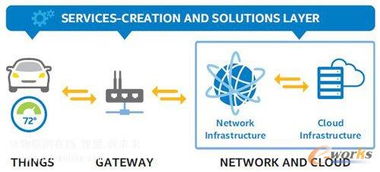

- 网络边界模糊:物联网设备通常直接连接互联网,使得攻击面急剧扩大。传统基于边界的网络安全防护措施,难以应对海量、分布式的物联网设备攻击。

- 监管与追溯困难:物联网设备数量庞大、品牌混杂,一旦被入侵成为攻击跳板,溯源取证工作异常复杂。

四、 防范建议与措施

- 对设备制造商:必须将“安全左移”,在产品设计、开发、测试阶段就融入安全考量,强制要求首次使用时修改默认密码,建立便捷、稳定的固件安全更新推送渠道。

- 对企业和机构用户:建立物联网设备资产清单,进行网络隔离(如划分专门的VLAN),严格限制物联网设备对互联网及内部核心网络的访问权限。定期进行漏洞扫描与安全评估。

- 对个人用户:立即修改设备的默认管理员密码,使用强密码并定期更换。关注厂商安全公告,及时更新设备固件。若非必要,不要将设备的管理端口直接映射到公网。

- 对监管与行业:加快制定和落实物联网设备安全标准与准入规范,推动建立物联网安全威胁信息共享与协同处置机制。

****

湖北省此案犹如一记警钟,清晰地表明物联网在带来便捷的其安全风险已呈现实质化、规模化危害。物联网安全并非单一环节的问题,而是需要设备商、用户、网络服务商和安全行业共同参与的体系化工程。只有筑牢安全根基,才能保障物联网产业的健康、可持续发展,让技术真正造福于民。

如若转载,请注明出处:http://www.htjhcai.com/product/55.html

更新时间:2026-02-25 19:52:27